DECÁLOGO DE CIBERSEGURIDAD

Compartimos información de INCIBE, con contenido de interés para las empresas, donde se enumeran las 10 pautas básicas para mejorar su nivel de protección, así como enlaces de descarga a documentación de soporte.

La ciberseguridad es un sector que cobra cada vez más protagonismo. Los ciberataques son cada vez más frecuentes y sofisticados y pueden tener un impacto significativo en el negocio.

A día de hoy, despachos de abogados siguen sin considerarse objetivo potencial de ciberataques, pese a la creciente concienciación. Esta idea es errónea, puesto que las pequeñas y medianas empresas se encuentran entre las más afectadas, siendo un blanco fácil para los ciberdelincuentes, por no contar con infraestructura y herramientas de seguridad.

A continuación, se recoge el decálogo con pautas básicas para elevar la seguridad a las que profesionales de la Abogacía deben prestar atención:

- Análisis de riesgos. Antes de implementar cualquier medida de ciberseguridad, es fundamental realizar un análisis de riesgos. Es importante identificar amenazas a las que se está expuesta y proponer medidas para mitigar sus efectos. Para hacer este análisis, en Incibe dispone de una herramienta de autodiagnóstico para evaluar el estado de ciberseguridad de la empresa y fortalecer los aspectos que necesiten mejora.

- Plan director de seguridad. Una vez que se han identificado los riesgos, es necesario elaborar un plan director de seguridad. Este plan debe definir los objetivos de seguridad de la empresa, los recursos necesarios para alcanzarlos y los responsables de su ejecución. Consulta la guía para orientarte en la elaboración de este documento vital.

- Control de acceso a la información. Esta medida es fundamental para proteger los sistemas y datos de la empresa. El control de acceso debe definir quién tiene acceso a qué información y cómo se controla este acceso. Este punto es de vital importancia en despachos con equipos de trabajo compartidos, que implican realizar un estudio y compartimentar la información accesible a través de los servidores comunes, para garantizar el secreto de la información contenida en los expedientes.

- Copias de seguridad. La realización de copias de seguridades esencial para recuperar la información y sistemas en caso de incidentes. Realizarlas con periodicidad, hacer pruebas de restauración y valorar la posibilidad de cifrar la información almacenada son algunos de los criterios que se deben seguir.

- Herramientas de protección. Se deben instalar herramientas de protección, como antivirus y antimalware, en todos los dispositivos y soluciones La efectividad de estas herramientas radica en mantenerlas actualizadas frente a las amenazas emergentes. Igualmente es fundamental utilizar software y programas originales y efectuar las actualizaciones del fabricante. Existen programas y herramientas gratuitas en el mercado, pero es importante analizar si cumplen con las políticas de protección de datos de la Unión Europea. Perdemos el control de la información que subimos a plataformas de conversión o compresión de pdf por ejemplo.

- Actualizaciones. Para asegurar la ciberseguridad de la pyme, todas las aplicaciones y sistemas deben estar al día en actualizaciones. Son primordiales para cerrar brechas y vulnerabilidades que los ciberdelincuentes podrían aprovechar. Evita ser una presa fácil.

- Segurizar las comunicaciones. Reforzar la seguridad de las telecomunicaciones es crucial. Esto significa utilizar protocolos de seguridad adecuados, monitorizar las actividades realizadas en red, utilización de VPN, etc. Es muy importante no utilizar el correo profesional en actividades no profesionales, dado que pueden ser utilizados para acceder a información, suplantar nuestra identidad en internet e incluso instalar programas de malware en nuestros dispositivos.

- Proteger la información. Para la transcendencia del negocio, la información sensible y confidencial que manejamos debe de estar protegida tanto en tránsito como cuando esté almacenada. Utilizar herramientas criptográficas evitará que los datos sean accesibles para terceros no autorizados. Además, se debe eliminar de manera segura la física, a través de empresas certificadas o destructoras, y la digital, mediante un borrado seguro, cerciorándonos de que no se permita su recuperación de modo alguno. Este punto materializa la obligación contenida en el Artículo 5 del Código Deontológico de la Abogacía y los Artículos 21 y siguientes del EGAE que recogen el secreto profesional que preside las relaciones con nuestros clientes.

- Plan de continuidad de negocio. En caso de sufrir un incidente de seguridad, es importante tener un plan de contingencia para poder responder de forma rápida y eficaz. Este plan debe definir los pasos a seguir para dar una respuesta planificada ante cualquier suceso para minimizar su impacto y restaurar la actividad normal de la empresa lo antes posible.

- Formación. La concienciación es clave. La seguridad de la empresa depende del compromiso y conocimiento de todos. Por este motivo, formar y sensibilizara los empleados para que tengan buenas prácticas; reconozcan amenazas, como correos maliciosos, y utilicen contraseñas robustas, es fundamental.

WEBS DE INTERÉS

¿Me han hackeado la cuenta? ¿está mi contraseña vulnerada? ¿Tengo un buen antivirus?

Partiendo de la premisa de que no existe un 100% de seguridad, en los siguientes enlaces puede consultar estas y otras cuestiones para tomar medidas de protección:

- Incibe.Página Web del Instituto Nacional de Ciberseguridad

- ¿Have I been pwned? Compruebe su si correo electrónico ha sido vulnerado

- Leakpeek. ¿Son mis datos o contraseñas públicas?

- whois domains tools Verificador de dominios

- Virus total Analice archivos, dominios, IP, URL sospechosos para detectar malware

- acunetix Busqueda de vulnerabilidades

ESPECIAL ATENCIÓN AL CORREO ELECTRÓNICO

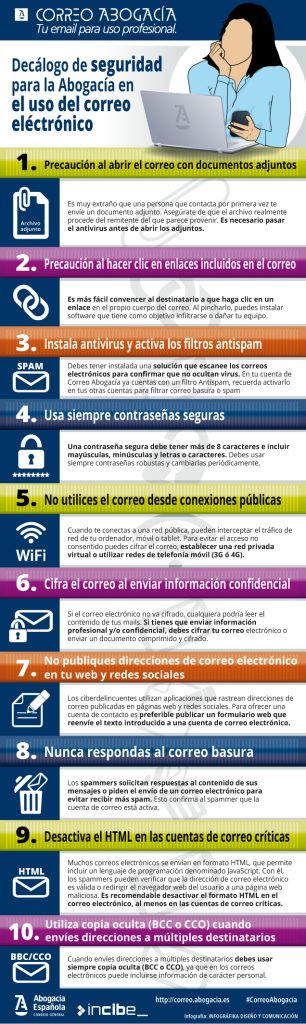

Casi el 95% de los ciberataques son posibles como consecuencia del factor humano. Hoy en día el correo electrónico es una herramienta que usamos a diario, tanto para el trabajo como para el ocio, y a la que accedemos desde diferentes dispositivos, ordenadores, tablets, teléfonos… Por ello, es fundamental adoptar medidas de protección. Enumeramos las más importantes:

- Tener en cuenta unas mínimas medidas de ciberseguridad en nuestros equipos

- Instala antivirus, actualiza software y activa filtros anti Spam y suplantaciones de identidad (pishing)

- No utilices tu correo profesional en aplicaciones y webs de ocio ni con wifi público

- Utiliza contraseñas seguras y diferentes para cada servicio. Cámbialas periódicamente.

- Presta especial atención a:

- Remitente. ¿Lo conozco? ¿Está bien el nombre o dominio o se parece al que conozco?

- Cuerpo del correo: ¿Está bien escrito? Lleva enlaces o una llamada a la acción que nos urge?

- Adjuntos: reconoces el nombre o la extensión del fichero? cuidado, puede ser un ejecutable y no un pdf ..